В этом разделе рассмотрены следующие темы:

Виртуальная частная сеть - это внутренняя сеть предприятия, дополненная соединениями в общественных сетях, таких как Internet. В виртуальной частной сети данные передаются между удаленными пользователями, подразделениями, поставщиками и деловыми партнерами по частным туннелям в сети Internet. Компании могут приобрести доступ в Internet у провайдеров Internet по прямым или местным телефонным линиям, не используя более дорогие выделенные линии, междугородные соединения по модему и бесплатные телефонные линии.

Информация о планировании реализации VPN приведена в главе 9 книги A Comprehensive Guide to Virtual Private Networks, Volume III, ISBN SG24-5309-00. Эту информацию можно также получить на Web-сайте http://www.redbooks.ibm.com. Дополнительные источники информации можно найти в сети Internet.

В операционной системе применяется Защита IP - открытый стандарт функций защиты, предложенный организацией Internet Engineering Task Force (IETF) в качестве одного из элементов сетей IBM SecureWay VPN. IP Sec обеспечивает шифрование всех данных на уровне IP стека протоколов. Система обеспечивает прозрачную защиту передаваемых данных. Для ее применения не нужно вносить в существующие приложения никаких изменений. IP Sec рекомендован IETF в качестве промышленного стандарта защиты данных в IP версий 4 и 6.

Для защиты потока данных система защиты IP применяет следующие сложные методы шифрования:

Алгоритмы идентификации позволяют гарантировать подлинность отправителя и целостность данных с помощью функции криптографического хеширования и ключа шифрования, применяемых для обработки пакетов данных (включая постоянные поля заголовков IP). Получатель пакета обрабатывает данные с помощью той же функции и ключа. Если данные были изменены, или ключ отправителя оказывается неверным, полученная дейтаграмма отбрасывается.

Функция шифрования преобразует исходные данные по специальному алгоритму с помощью ключа шифрования. Таким образом, во время передачи данные прочесть нельзя. Полученные данные расшифровываются с помощью того же алгоритма и обратного ключа. Для того чтобы гарантировать целостность данных, шифрование должно применяться вместе с идентификацией.

Для реализации этих функций в стандарте защиты IP применяются заголовки Encapsulating Security Payload (ESP) и Authentication Header (AH). ESP зашифровывает исходный пакет IP, создает заголовок ESP и помещает шифровку в пакет ESP.

Если конфиденциальность не является приоритетной задачей, для идентификации и проверки целостности может применяться только заголовок AH. AH применяет хэш-функцию к статическим полям заголовка IP и данных для вычисления контрольного слова. Получатель с помощью того же ключа вычисляет контрольное слово и сравнивает его с принятым. Если они совпадают, то отправитель считается подлинным.

Система защиты IP операционной системы предоставляет следующие возможности:

В AIX версии 4.3.2 или более поздней с Internet Key Exchange (IKE) реализованы следующие функции:

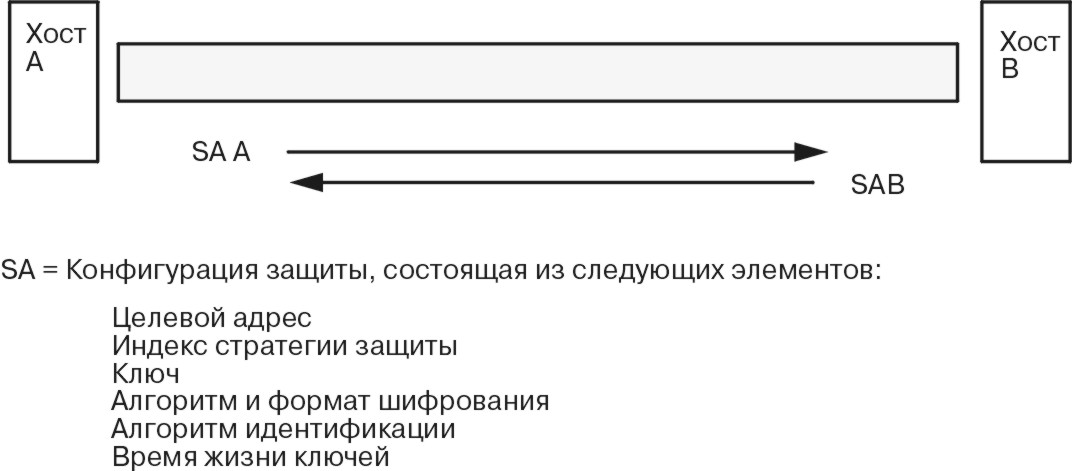

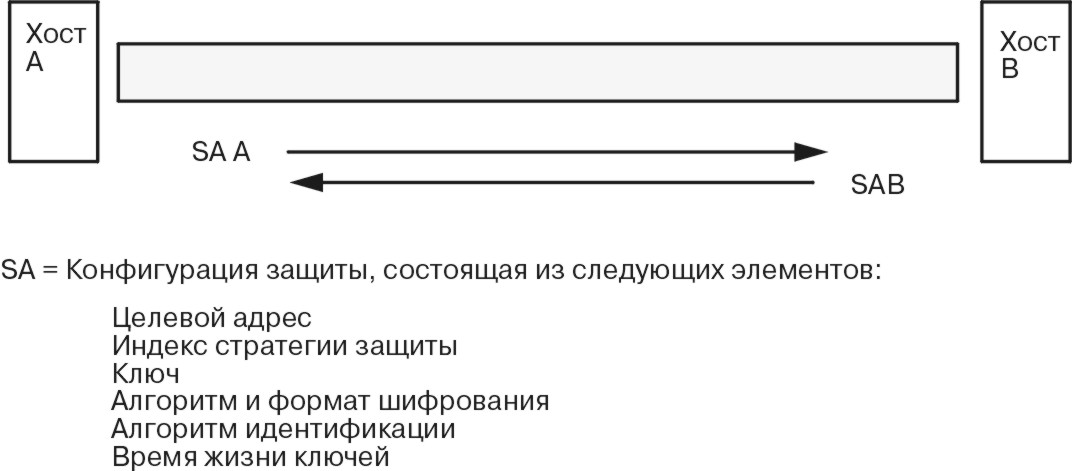

Основа, на которой построена вся система защиты, называется конфигурацией защиты. Конфигурация защиты (SA) связывает конкретный набор параметров защиты с типом данных. Для защищенного соединения IP данные SA существуют для каждого направления и типа заголовка (AH или ESP). Данные SA включают IP-адрес отправителя, индекс стратегии защиты (SPI), сведения об алгоритмах и ключах идентификации и шифрования, а также сроки действия ключей.

Рис. 4-1. Создание защищенного туннеля между хостами A и B. На схеме показан виртуальный туннель между хостами A и B. Конфигурация защиты (SA) A представлено стрелкой, направленной от хоста A к хосту B. Конфигурация защиты B представлена стрелкой, направленной от хоста B к хосту A. Конфигурация защиты состоит из целевого адреса, SPI, Ключа, Алгоритма и формата шифрования, Алгоритма идентификации и срока действия ключа.

Целью процесса управления ключами является согласование и вычисление конфигураций защиты (SA), применяемых для защиты данных IP.

Для установления защищенного соединения между двумя хостами необходимо согласовать конфигурации защиты и поддерживать их в течение всего времени существования туннеля. Поддерживаются два типа туннелей, различающиеся техникой управления ключами.

Туннели IKE основаны на стандартах ISAKMP/Oakley, разработанных IETF. При использовании этого протокола выполняется согласование и периодическое обновление параметров защиты, обмен ключами защищен. Поддерживается два типа идентификации: по подготовленному ключу и подписям цифровых сертификатов X.509v3.

Согласование параметров делится на два этапа. На первом этапе

выполняется взаимная идентификация абонентов и выбираются алгоритмы защиты,

которые будут применяться для защиты связи на этапе 2. На втором этапе

выполняется согласование параметров защиты IP для обмена данными, а также

создание конфигураций защиты и ключей и последующий обмен ими.

| Алгоритм | AH IP версии 4 и 6 | ESP IP версии 4 и 6 |

|---|---|---|

| HMAC MD5 | X | X |

| HMAC SHA1 | X | X |

| DES CBC 8 | X | |

| Triple DES CBC | X | |

| ESP Null | X |

Статические туннели предназначены для обеспечения совместимости со старыми

компьютерами, не поддерживающими протоколы управления ключами IKE.

Недостаток статических туннелей состоит в том, что в них применяются

статические значения ключей. Другими словами, ключи идентификации и

шифрования остаются неизменными все время существования туннеля, и обновить их

можно только вручную.

| Алгоритм | AH IP версии 4 | AH IP версии 6 | ESP IP версии 4 | ESP IP версии 6 |

|---|---|---|---|---|

| HMAC MD5 | X | X | X | X |

| HMAC SHA1 | X | X | X | X |

| Triple DES CBC | X | X | ||

| DES CBC 8 | X | X | ||

| DES CBC 4 | X | X |

Поскольку туннели IKE обеспечивают более эффективную защиту, чаще всего применяется именно этот способ управления ключами.

Примечание: Начиная с версии AIX 4.3.3, CDMF не поддерживается, так как DES поддерживается повсеместно. Настройте туннели, применяющие CDMF на работу с DES или Triple DES.

Фильтрация - это одна из основных функций, которая позволяет принимать или отклонять получаемые или отправляемые пакеты в зависимости от их характеристик. Она позволяет системному администратору настроить хост так, чтобы контролировать поток между этим и другими хостами. Фильтрация выполняется с учетом различных параметров пакета, например, адресов источника и назначения, версии IP (4 или 6), масок подсетей, протоколов, портов, параметров маршрутизации, фрагментации, интерфейса и определения туннеля.

Для связи конкретного типа данных с туннелем применяются правила фильтрации. В основной конфигурации для статических туннелей в случае, когда пользователь создает туннель, автоматически генерируются правила фильтрации, направляющие весь поток данных от конкретного хоста в защищенный туннель. Если вам необходимо более точно управлять потоком данных (при передачи данных от одной подсети к другой), правила фильтрации для данного туннеля можно изменить.

Для туннелей IKE правила фильтрации также автоматически генерируются и добавляются в таблицу фильтров после активизации туннеля.

Аналогично, когда туннель удаляется или изменяется, соответствующие ему правила фильтрации также автоматически удаляются, что значительно упрощает настройку системы защиты IP и позволяет снизить количество человеческих ошибок. Определения туннелей можно переносить с одного компьютера на другой (в том числе и через брандмауэр) с помощью операций импортирования и экспортирования, что значительно ускоряет настройку в случае, когда число компьютеров велико.

Правила фильтрации связывают конкретный тип потока данных с туннелем, однако фильтруемые данные не обязательно направляются в туннель. Данное свойство правил фильтрации позволяет операционной системе выполнять основные функции брандмауэра для ограничения потока входящих или исходящих данных в сети intranet или в сети, не защищенной настоящим брандмауэром. В данном сценарии, правила фильтрации образуют второй уровень защиты для группы систем.

Созданные правила фильтрации хранятся в таблице и при необходимости загружаются в ядро. Все готовые к отправке (приему) пакеты проверяются на соответствие правилам фильтрации, после чего принимается решение о том, следует ли отправить (принять) пакет, отклонить его или направить его в туннель. Параметры пакета по очереди сравниваются со всеми правилами фильтрации до тех пор, пока не будет найдено соответствие или пока не встретится правило по умолчанию.

Функция защиты IP также обеспечивает фильтрацию незащищенных пакетов на основе точных пользовательских критериев, что позволяет контролировать передачу данных по протоколу IP между сетями и компьютерами, при которой не требуется применять идентификацию и шифрование из набора функций защиты IP.

Система защиты IP поддерживает применение цифровых сертификатов X.509 версии 3. Средство Администратор ключей IBM обеспечивает управление запросами на сертификаты, базой данных ключей и другие функции администрирования.

Информация о цифровых сертификатах приведена в разделе Настройка цифровых сертификатов. Информация об Администраторе ключей IBM и его функциях приведена в разделе Работа со средством Администратор ключей IBM