В туннелях Internet Key Exchange (IKE) применяются более сложные параметры стратегий. В большинстве случаев для настройки туннелей IKE необходимо использовать Web-администратор системы. Одним из наиболее удобных средств для настройки туннелей IKE с подготовленными ключами является мастер основной конфигурации. Информация о дополнительных параметрах приведена в разделе Расширенная конфигурация туннелей IKE.

Мастер основной конфигурации - это простое средство, позволяющее с помощью Web-администратора системы определять туннели IKE с предопределенными ключами или сертификатами в качестве способа идентификации. Мастер добавляет новые туннели управления данными и ключами IKE в подсистему защиты IP и позволяет выбрать некоторые параметры, которым на время работы туннеля будут присвоены значения по умолчанию; кроме того, при работе с мастером достаточно вводить минимальный объем данных. Кроме того, с помощью мастера основной конфигурации на удаленной конечной точке можно настроить соответствующую конечную точку туннеля IKE.

После определения туннеля с помощью мастера определение туннеля появится в списке туннелей IKE Web-администратора системы, и его можно бутет создавать или изменять.

При применении мастера основной конфигурации обратите внимание на следующее:

Для настройки нового туннеля с помощью мастера выполните следующие действия:

При необходимости вы можете обратиться к разделу электронной справки.

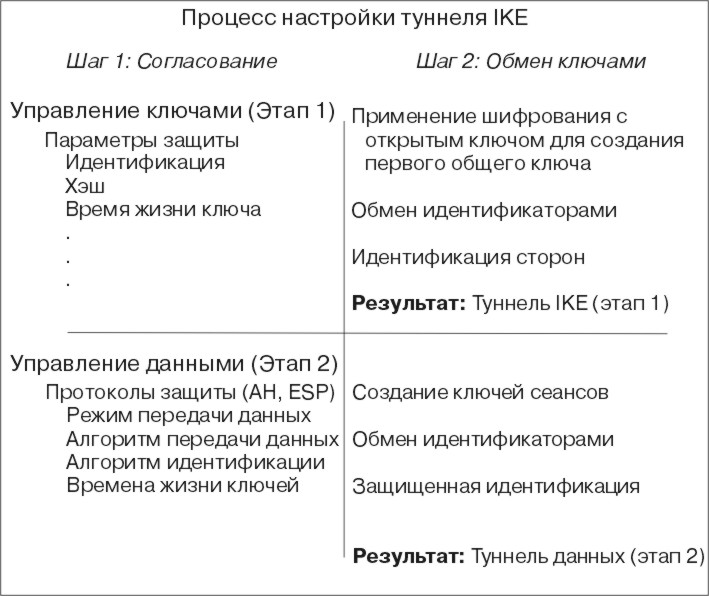

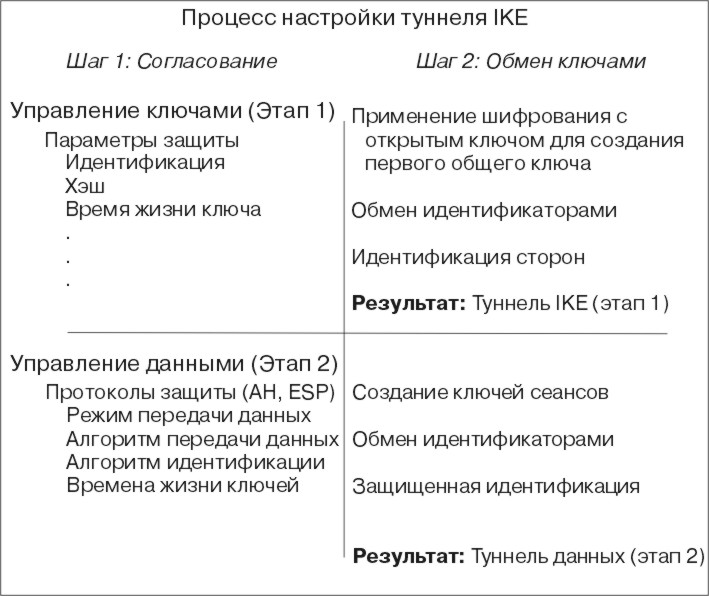

Создание туннелей IKE отличается от создания статический туннелей, так как стратегия защиты настраивается независимо от определения конечных точек соединения. Процесс согласования IKE разделяется на два этапа, называемых уровнями, на каждом из которых может применяться своя стратегия защиты.

На первом этапе согласования ключей Internet устанавливается защищенный канал для передачи параметров защиты. Этот уровень называется этапом управления ключами, илиэтапом 1. На этом уровне каждая сторона идентифицирует второго участника соединения с помощью подготовленного ключа или цифрового сертификата и передает свой ИД. Кроме того, устанавливается конфигурация защиты, то есть участники соединения согласуют способ защиты соединения и уровень защиты, который будет применяться на втором уровне согласования. На этом этапе устанавливается туннель IKE или туннель первого уровня.

Второй уровень называется уровнем управления данными. С помощью туннеля IKE он создает совокупность параметров AH и ESP, которая и обеспечивает защиту передаваемых данных IP. На этом уровне определяются данные, с которыми будет применяться туннель защиты IP. Например:

Рис. 4-4. Настройка туннеля IKE. На этом рисунке показана процедура настройки туннеля IKE, состоящая из двух этапов. Описание этой процедуры приведено в тексте документа.

В большинстве случаев туннель управления ключами (IKE) и туннель управления данными (туннель защиты IP) будут связывать одни и те же конечные системы. Конечные системы туннеля IKE задаются с помощью ИД компьютеров, согласующих параметры. Конечные системы туннеля защиты IP определяют тип данных, которые будут передаваться по туннелю защиты IP. Для простого туннеля, связывающего два хоста, в котором все передаваемые данные защищаются с помощью одного туннеля, конечные системы первого и второго уровня совпадают. Если на первом уровне параметры согласуются между двумя шлюзами, то конечные системы туннеля IKE - это шлюзы, а конечные системы туннеля защиты IP - это компьютеры или подсети, расположенные за этими шлюзами, или диапазоны адресов пользователей туннеля, также расположенных за шлюзами.

На первом этапе настройки туннеля IKE (этапе управления ключами) задаются

следюущие параметры:

| Туннель управления

ключами (этап 1) | Имя данного туннеля IKE. Для настройки каждого туннеля нужно задать конечные системы, которые будут согласовывать параметры. Это те системы, которые будут отправлять и проверять сообщения IKE. Имя, присваиваемое туннелю, может описывать конечные системы, например, VPN Boston или VPN Acme. |

| Тип идентификатора хоста | Тип ИД, который будет передаваться по туннелю IKE. Тип и значение ИД должны совпадать со значением предопределенного ключа. Это будет означать, что найден верный ключ. Если для поиска подготовленного ключа применяется другой ИД, то ИД ключа совпадает с ИД хоста, а его тип равен KEY_ID. Тип KEY_ID применяется в том случае, если для одного и того же хоста задано несколько значений подготовленного ключа. |

| Идентификатор хоста | Значение ИД хоста - это IP-адрес, полное имя домена (FQDN) или имя

пользователя и полное имя домена (user@FQDN).

Например:

jdoe@studentmail.ut.edu |

| IP-адрес | IP-адрес удаленного хоста. Это значение обязательное, если тип ИД хоста равен KEY_ID, или если его не удается преобразовать в IP-адрес. Например, если имя пользователя не удается получить с помощью локального сервера имен, то должен быть задан IP-адрес удаленной системы. |

Для задания стратегии управления ключами можно определить набор параметров, которые должны применяться во время согласования IKE. Например, можно задать стратегию управления ключами для идентификации с помощью подготовленных ключей или режима подписей. На первом уровне пользователь должен определить свойства ключей, которые будут применяться во время обмена данными. Полное описание этих свойств приведено в справочной информации по Web-администратору системы и в документации по команде ike.

Параметры преобразования управления данными задаются на втором этапе натстройки туннелей IKE. Эти параметры совпадают с параметрами защиты IP для статических туннелей и описывают тип защиты данных, передаваемых по туннелю. Для одного туннеля первого уровня можно создать несколько туннелей второго уровня.

Ниже приведены типы идентификаторов конечных систем и типы данных,

передаваемых по защищенным туннелям данных IP:

| Хост, подсеть или диапазон | Указание, предназначены ли передаваемые по туннелю данные для конкретного хоста, подсети или диапазона адресов. |

| ИД хоста/подсети | Содержит идентификатор хоста или подсети для локальной и удаленной систем, передающих данные по этому туннелю. Определяет идентификаторы, передаваемые в процессе согласования на уровне 2, и правила фильтрации, которые будут созданы в случае успешного согласования. |

| Маска подсети | Описывает все IP-адреса в подсети (например, хост 9.53.250.96 и маска 255.255.255.0) |

| Начальный IP-адрес диапазона | Содержит начальный IP-адрес диапазона адресов, использующих туннель (например, 9.53.250.96 для диапазона от 9.53.250.96 до 9.53.250.93) |

| Конечный IP-адрес диапазона | Содержит конечный IP-адрес диапазона адресов, использующих туннель (например, 9.53.250.93 для диапазона от 9.53.250.96 до 9.53.250.93) |

| Порт | Описывает данные, передаваемые через порт с конкретным номером (например, 21 или 23) |

| Протокол | Описывает данные, передаваемые по конкретному протоколу (например, TCP или UDP). Определяет протокол, передаваемый в процессе согласования на уровне 2, и правила фильтрации, которые будут созданы в случае успешного согласования. Протокол для локальной конечной системы должен быть тем же, что и для удаленной. |

Полное описание параметров управления данными приведено в справочной информации по Web-администратору системы и в документации по команде ike.

Туннели IKE настраиваются с помощью Web-администратора системы. Для создания туннеля IKE выполните следующие действия:

Туннель считается созданным после определения конечных систем управления ключами и данными и связанных преобразований защиты.

Один и тот же туннель управления ключами может служить для защиты нескольких процессов согласования и обновления ключей, до тех пор пока эти действия выполняются теми же двумя конечными системами - например, двумя шлюзами.

На вкладке Преобразования установите одно и то же преобразование для обеих конечных систем; если вы не знаете, какая стратегия применяется в удаленной системе, обратитесь за информацией к ее администратору. Можно создать свое собственное преобразование, содержащее нужный набор опций.

Дл я включение поддержки цифровых сертификатов и цифровой подписи выберите способ идентификации Подпись RSA или Подпись RSA с проверкой CRL.

Дополнительная информация о цифровых сертификатах приведена в разделе Конфигурация цифровых сертификатов.

Для настройки конечных точек туннеля управления данными и для заверешения настройки туннеля IKE запустите Web-админстратор системы в соответствии с указаниями, приведенными в разделе Управление ключами, настройка. Для создания туннеля управления данными выберите туннель управления ключами и определите дополнительные уникальные параметры. Значения большинства параметров управления данными можно оставить равными значениям по умолчанию.

Тем не менее, на вкладке Конечные точки необходимо задать параметры конечных точек (такие как IP-адрес, подсеть или диапазон IP-адресов). Номер порта и протокол можно оставить по умолчанию или изменить на нужные.

Для создания преобразования на панели Преобразования можно нажать кнопку Добавить или просто кнопку ОК. Если в ней перечислено несколько преобразований, то порядок их просмотра можно изменить с помощью кнопок Вверх и Вниз.

Начиная с версии AIX 5.1 функция защиты IP поддерживает объединение ИД IKE в определения туннелей, что позволяет связывать несколько ИД с одной стратегией защиты без создания нескольких определений туннелей. Объединение рекомендуется применять при настройке соединений с несколькими удаленными хостами, поскольку оно позволяет избежать создания и управления несколькими определениями туннелей. Кроме того, при внесении изменений в стратегию защиты необходимо будет изменить только одно определение туннеля.

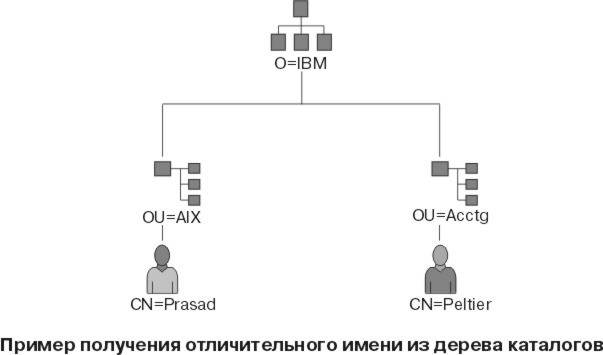

Описание группы состоит из имени группы и списка ИД IKE и типов ИД. ИД могут как совпадать, так и быть комбинацией из отличительных имен Адресо IPv4, Адресо IPv6, FQDN, пользователь@FQDN или X500. При согласовании конфигурации защиты ИД в группе последовательно просматриваются до нахождения первого совпадения.

Для указания имени группы в имени туннеля необходимо создать группу с таким именем. Определить группу можно с помощью команды ikedb. Для создания определения группы в базе данных IKE необходимо указать входные данные этой команды в формте XML. Размер группы не должен превышать 1 Кб.

Имя группы можно применять как с туннелями управления данными, так и с туннелями управления ключами, но только как удаленный ИД.

Туннель можно создать с помощью Web-администратора системы (дополнительная информация приведена в разделе Управление ключами, настройкаt) или из командной строки с помощью команды ike. Для получения дополнительной информации о Web-администраторе системы вы можете обратиться к разделу электронной справки. Ниже приведены указания по созданию туннеля из командной строки.

ike cmd=activate numlist=1

Вы можете указать также удаленный ИД или IP-адрес, как показано в следующих примерах:

ike cmd=activate remid=9.3.97.256 ike cmd=activate ipaddr=9.3.97.100, 9.3.97.256

Выполнение команды может занять несколько секунд. После этого начнется согласование.

ike cmd=list

Вывод команды должен выглядет аналогично следующему:

ИД туннеля уровня 1 [1] ИД туннеля уровня 2 [1]

В результате будут показаны ИД текущих активных туннелей уровня 1 и 2. Для получения подробной информации о туннеле, воспользуйтесь соответствующей опцией, как показано ниже:

ike cmd=list verbose ИД туннеля уровня 1: 1 Тип локального ИД: Полное_имя_домена Локальный ИД: bee.austin.ibm.com Тип удаленного ИД: Полное_имя_домена Удаленный ИД: ipsec.austin.ibm.com Режим: Агрессивный Стратегия защиты: BOTH_AGGR_3DES_MD5 Роль: Инициатор Алгоритм шифрования: 3DES-CBC Алгоритм идентификации: Общий ключ Алгоритм хеширования: MD5 Срок действия ключей: 28800 секунд Размер ключа: 0 Кбайт Срок действия удаленных ключей: 28737 секунд Размер удаленного ключа: 0 Кбайт Срок действия старых ключей: 5% Срок действия туннеля: 2592000 секунд Размер туннеля: 0 Кбайт Срок действия удален. туннеля: 2591937 секунд Состояние: Активный ИД туннеля уровня 2 1 Тип локального ИД: Адрес_IPv4 Локальный ИД: 10.10.10.1 Маска локальной подсети: н/д Локальный порт: any Локальный протокол: all Тип удаленного ИД: Адрес_IPv4 Удаленный ИД: 10.10.10.4 Маска удаленной подсети: н/д Удаленный порт: any Удаленный протокол: all Режим: Oakley_quick Стратегия защиты: ESP_3DES_MD5_SHA_TUNNEL_NO_PFS Роль: Инициатор Алгоритм шифрования: ESP_3DES Преобразование AH: н/д Алгоритм идентификации: HMAC-MD5 PFS: Нет Срок действия SA: 600 секунд Размер SA: 0 Кбайт Срок действия удаленной SA: 562 секунд Размер удаленной SA: 0 Кбайт Срок действия старых ключей: 15% Срок действия туннеля: 2592000 секунд Размер туннеля: 0 Кбайт Срок действия удал. туннеля: 2591962 секунд Соотв. туннель 1 уровня: 0 Режим инкапсуляции: Туннель_ESP Состояние: Активный

После создания туннеля IKE в динамическую таблицу фильтров будут добавлены правила фильтрации для нового туннеля. Для просмотра динамических правил фильтрации введите команду lsfilt с опцией -d:

1 permit 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 no udp eq 4001 eq 4001 both both no all packets 0 all 2 *** Динамическое правило размещения *** no 0 permit 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 yes all any 0 any 0 both both no all packets 0 all *** Динамическая таблица *** 0 permit 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 no udp eq 500 eq 500 local both no all packets 0 0 permit 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 no ah any 0 any 0 both inbound no all packets 0 0 permit 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 no esp any 0 any 0 both inbound no all packets 0 1 permit 10.10.10.1 255.255.255.255 10.10.10.4 255.255.255.255 no all any 0 any 0 both outbound yes all packets 1 1 permit 10.10.10.4 255.255.255.255 10.10.10.1 255.255.255.255 no all any 0 any 0 both inbound yes all packets 1

Данный пример приведен для компьютера, в котором настроен только один туннель IKE. Пользователь может удалить правило динамической фильтрации (правило #2 в данном примере статической таблицы), чтобы изменить расположение всех остальных пользовательских правил. По мере согласования параметров туннеля соответствующие правила автоматически создаются и помещаются в динамическую таблицу фильтров. Эти правила можно просматривать, но нельзя изменять.

chfilt -v 4 -n 2 -l y

Дополнительная информация об отслеживании потока данных IKE приведена в разделе Средства ведения протоколов.

ike cmd=remove numlist=1

Команда ikedb, доступная начиная с AIX версии 5.1, позволяе создавать туннели IKE с помощью интерфейса XML. С помощью команды ikedb можно также получать данные IKE (например, при резервном копировании базы данных), обновлять, удалять и импортировать туннели. Пример файла XML расположен в каталоге /usr/samples/ipsec. Информация о синтаксисе команды ikedb приведена в описании команды в книге Справочник команд AIX 5L версии 5.1.

Определения туннелей можно просмотреть с помощью команды ikedb с флагом -g или с помощью Web-администратора системы. Создать туннель можно с помощюь команды ike cmd=activate или с помощью Web-администратора системы.

Для настройки AIX IKE с помощью файлов конфигурации Linux (AIX 5.1 и выше) воспользуйтесь командойikedb с флагом -c (опция преобразования); это позволит вам использовать файлы конфигруации Linux /etc/ipsec.conf и /etc/ipsec.secrets в качестве определений туннелей IKE. Команда ikedb анализирует файлы конфигурации Linux, создает файл XML и может дополнительно добавить определения туннелей XML в базу данных IKE. После этого определения туннелей можно будет просмотреть с помощью команды ikedb -g или Web-администратора системы.

В данном разделе приведены типичные сценарии, которые чаще всего встречаются при настройке туннелей. Будет рассмотрен сценарий филиала предприятия, делового партнера и удаленного доступа.

В филиале предприятия есть две надежные сети, которые нужно соединить между собой -- например, сети двух технических групп. В этом случае создаются два шлюза, соединенных туннелем, по которому передаются все данные. На каждом конце туннеля данные извлекается из внешних пакетов и передаются во внутреннюю сеть компании.

На первом уровне согласования IKE создается конфигурация защиты. По туннелю IP передаются данные между двумя подсетями, поэтому на втором уровне согласования применяются ИД подсетей. После того как конфигурация и параметры защиты согласованы, создается номер туннеля. Для запуска туннеля применяется команда ike.

В сценарии для делового партнера туннель должен соединять незащищенные сети, поэтому сетевой администратор может ограничить доступ к небольшому числу хостов, которые расположены в защищенной сети за шлюзом. В этом случае по туннелю будут передаваться данные, которыми обмениваются два отдельных хоста. На уровне 2 будет применяться протокол AH или ESP. Этот туннель между хостами будет защищенн в туннеле между шлюзами.

В случае удаленного доступа туннель настраивается по запросу и при этом устанавливается максимальный уровень защиты. IP-адреса не всегда описывают конечную систему, поэтому желательно применять полное имя домена или имя@ и полное имя домена. С помощью KEYID вы можете дополнительно связать ключ с ИД хоста.

Цифровые сертификаты связывают имя пользователя с общим ключом, что позволяет идентифицировать получателей и отправителей зашифрованных данных. Начиная с верии 4.3.3 функция защиты IP поддерживает шифрование с открытым ключом, известное также как асимметритчное шифрование, с помощью цифровых сертификатов, что позволяет зашифровывать данные с помощью частного ключа, известного только пользователю, а расшифровывать с помощью связанного с частным откртытого (общего) ключа. Пары ключей - это большие строки данных, с помощью которых пользователи зашифровывают данные.

При применении шифрования с открытым ключом общий ключ передается в любую систему, с которой нужно установить соединение. Отправитель создает цифровые подписи для всех соединений с помощью соответствующего частного ключа, связанного с общим. Получатель проверяет подпись пользователя с помощью общего ключа. Если сообщние удается успешно расшифровать с помощью общего ключа, то отправитель считается прошедшим идентификацию.

В качестве гаранта при шифровании с открытым ключом выступает надежная третья сторона, известная как сертификатная компания (CAs), которая выписывает верный цифровой сертификат. Получатель указывает сертификатные компании или функции выдачи сертификатов, которые могут считаться надежными. Сертификат выписывается на какой-то промежуток времени; по его истечении сертификат необходимо заменить.

В AIX версии 4.3.3 и выше включен Диспетчер ключей IBM, который позволяет управлять цифовыми сертификатами. Приведенные ниже разделы содержат краткое описание цифровых сертификатов. Задачи по управлению сертификатами описаны в разделе Работа с Диспетчером ключей IBM.

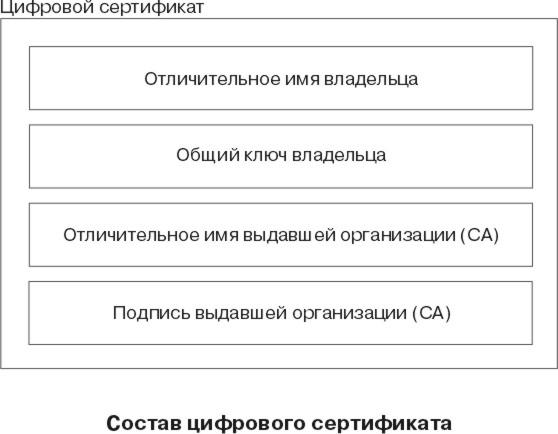

Цифровой сертификат содержит специальные сведения о владельце сертификата и о сертификатной компании. На следующем рисунке приведена схема цифрового сертификата. Далее перечислены компоненты сертификата:

Рис. 4-5. Компоненты цифрового сертификата. На этом рисунке показаны четыре элемента цифрового сертификата. В порядке следования сверху вниз: отличительное имя владельца, общий ключ владельца, отличительное имя создателя сертификата (CA) и подпись создателя сертификата.

Рис. 4-6. Пример составления отличительного имени владельца из элементов дерева каталогов. На этом рисунке изображено дерево каталогов, в верхней части которого стоит O=IBM, а второй уровень состоит из двух разных отделений: OU=AIX и OU=Acctg, у каждого из которых есть один элемент на последнем уровне.... Последний уровень содержит элементы CN=Prasad и CN=Peltier соответственно.

/C=US/O=IBM/OU=SERV/CN=prasad.austin.ibm.com

Идентифицировать пользователя или систему только с помощью цифрового сертификата невозможно. С помощью общего ключа сертификата можно лишь проверить подлинность подписи владельца сертификата. Вы можете сделать общий ключ общедоступным, поскольку расшифровать данные можно только с помощью второго ключа из пары - частного. Таким образом, наибольшее внимание следует уделить защите частного ключа, соответствующего общему ключу цифрового сертификата. Если частный ключ владельца цифрового сертификата станет общедоступным, под угрозой окажется секретность всех его соединений. Если частный ключ известен только владельцу, злоупотребить цифровым сертификатом невозможно.

Надежность цифрового сертификата определяется надежностью сертификатной компании (CA), выдавшей его. Поэтому рекомендуется обратить внимание на стратегии, которые применяются при выдаче сертификатов. Каждая организация или пользователь должны определить сертификатные компании, сертификаты которых будут считаться надежными.

Цифровые сертификаты могут создаваться такими сертификатными компаниями, как Verisign, Entrust или Thawte. Диспетчер ключей IBM позволяет создавать собственные сертификаты, которые можно применять при тестировании или в средах с небольшим числом пользователей или систем.

Для получения и проверки цифрового сертификата необходим его общий ключ. Не все полученные сертификаты являютсянадежными. Для проверки надежности сертификата необходим общий ключ сертификатной компании, создавшей цифровой сертификат. Если у вас еще нет надежной копии общего ключа сертификатной компании, то для его получения вам может понадобиться дополнительный цифровой сертификат.

Как правило, цифровые сертификаты используются на протяжении всего срока действия. Тем не менее, при необходимости сертификат можно аннулировать до окончания этго срока. Это может понадобиться, если, например, работник увольняется из компании или сертификатная компания, выдавшая сертификат, не может более считаться надежной. Для аннулирования сертификата необходимо уведомить соответствующую сертификатную компанию о сложившихся обстоятельствах. Для аннулирования сертификата сертификатная компания (CA) помещает серийный номер сертификата в Список аннулированных сертификатов (CRL).

CRL - это структуры данных с цифровой подписью, которые выпускаются периодически и являются общедоступной информацией. CRL можно загрузить с серверов HTTP или LDAP. Каждый CRL содержит сведения о моменте выпуска и моменте следующего обновления nextUpdate. Список содержит номера всех аннулированных сертификатов.

Если в качестве способа идентификации для туннеля IKE выбраны цифровые сертификаты, то, выбрав опцию Подпись RSA с проверкой CRL, вы можете включить проверку на аннулированные сертификаты. Если эта опция выбрана, то во время выполнения согласования при создании туннеля управления ключами система будет загружать и проверять список аннулированных сертификатов.

Примечание: Для применения этой функции с защитой IP система должна быть настроена для работы с сервером SOCKS (версия 4 для серверов HTTP) и/или сервером LDAP. Если известен идентификатор сервера SOCKS или LDAP, с которого можно загрузить списки CRL, то с помощью пункта Настройка CRL меню Цифровые сертификаты Web-администратора системы можно задать все необходимые параметры.

Если приложение Internet применяет систему шифрования с открытым ключом, то для получения общего ключа ему необходимо использовать цифровые сертификаты. Шифрование с открытым ключом применяется во многих приложениях, к числу которых относятся:

Протоколы, применяемые в туннелях, соответствуют стандартам IKE и защиты IP, что позволяет устанавливать защищенные зашифрованные соединения между удаленными клиентскими системами (например, надомными работниками) и защищенными хостами в сети.

Цифровой сертификат с подписью содержит поля с отличительным именем владельца, общим ключом владельца, отличительным именем сертификатной компании (CA) и подписи сертификатной компании. Собственный сертификат содержит отличительное имя владельца, общий ключ и подпись.

Для получения цифрового сертификата необходимо создать и отправить в CA запрос на сертификат. Запрос на сертификат содержит отличительное имя отправителя запроса, общий ключ и подпись. CA проверяет подпись отправителя запроса с помощью общего ключа цифрового сертификата для того чтобы убедиться в следующем:

В обязанности CA входит также проверка имени пользователя отправителя запроса. Степень проверки может изменяться от начальной до полной проверки лица, отправившего запрос.