Для настройки защиты IP необходимо настроить туннели и фильтры. Если требуется определить простой туннель, который будет использоваться для передачи всех потоков в сети, правила фильтрации могут быть созданы автоматически. Если необходимо определить более сложную процедуру фильтрации, эти правила можно задать отдельно.

Защиту IP можно настраивать с помощью встраиваемого модуля Network Web-администратора системы или с помощью SMIT. В случае SMIT, следующие команды быстрого доступа покажут необходимые для настройки панели:

Перед настройкой для сайта защиты IP необходимо принять несколько решений, касающихся будущей конфигурации; например, необходимо выбрать, будут ли применяться туннели или правила фильтрации (или и первое, и второе), выбрать оптимальный тип туннеля, и т.д. Ниже приведен список разделов, содержащих информацию, которая необходима для принятия этих решений:

Система защиты в IP строится на двух взаимосвязанных, но различных компонентах: туннелях и фильтрах. Для работы туннелей необходимы фильтры, тогда как для работы фильтров туннели не требуются.

Фильтрация - это одна из основных функций, которая позволяет принимать или отклонять получаемые или отправляемые пакеты в зависимости от характеристик, называемых правилами. Это позволяет системному администратору настроить хост так, чтобы контролировать поток между этим и другими хостами. Фильтрация выполняется с учетом различных параметров пакета, например адресов источника и назначения, версии IP (4 или 6), масок подсетей, протоколов, портов, параметров маршрутизации, фрагментации, интерфейса и определения туннеля. Система фильтрации работает в слое IP, поэтому изменение структуры приложений не требуется.

Туннели определяют конфигурацию защиты в соединении между двумя хостами. Эта система включает набор специальных параметров защиты, которые применяются хостами, соединенными туннелем.

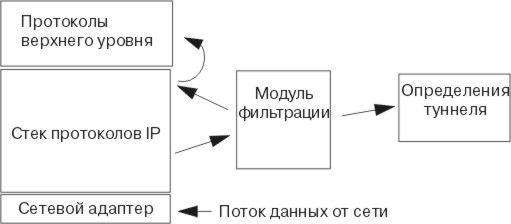

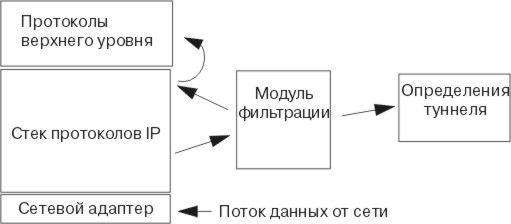

Путь пакета от сетевого адаптера до стека IP показан на следующем рисунке. После этого вызывается модуль фильтрации, который определяет, будет ли пакет принят или отклонен. Если задан ИД туннеля, пакет будет проверен в соответствии с параметрами туннеля. Если пакет прошел проверку, он передается протоколу более высокого уровня. В случае отправляемого пакета все эти действия повторяются в обратной последовательности. При принятии решения о том, в какой туннель следует направить пакет, система основывается на правилах фильтрации, однако функция фильтрации может применяться и без направления пакета в туннель.

Рис. 4-2. Маршрутизация сетевых пакетов. На данной схеме показан маршрут следования сетевого пакета. Покидая сеть, пакет попадает в сетевой адаптер. Оттуда он направляется в стек IP, откуда он пересылается в модуль фильтрации. Из модуля фильтрации пакет отправляется согласно параметрам туннеля или возвращается в стек IP, где он пересылается протоколу более высокого уровня.

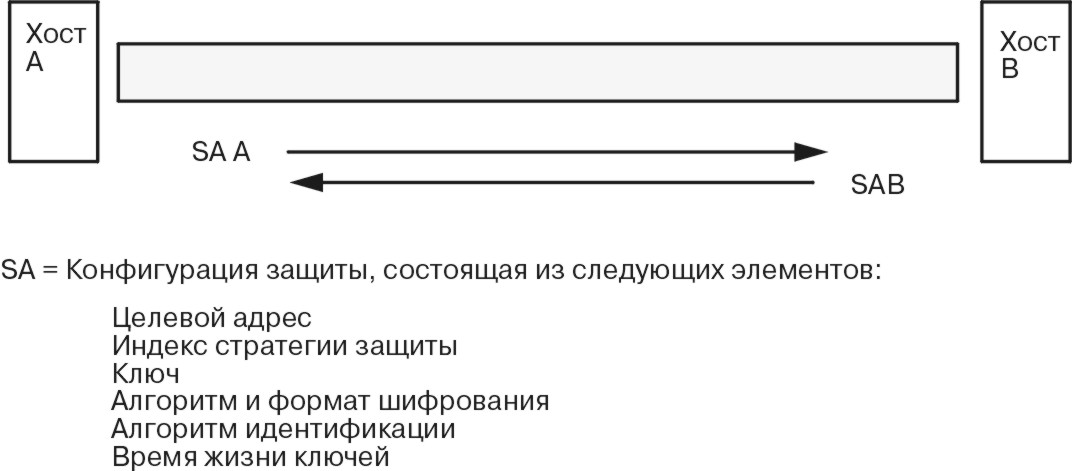

Туннели могут использоваться во всех случаях, когда требуется идентификация или шифрование данных. Туннель определяется конфигурациями защиты двух хостов. Такой канал (конфигурация защиты) определяет параметры алгоритмов шифрования и идентификации, а также характеристики туннеля.

Рис. 4-3. Создание защищенного туннеля между хостами A и B. На схеме показан виртуальный туннель между хостами A и B. Конфигурация защиты (SA) A представлено стрелкой, направленной от хоста A к хосту B. Конфигурация защиты B представлена стрелкой, направленной от хоста B к хосту A. Конфигурация защиты состоит из целевого адреса, SPI, Ключа, Алгоритма и формата шифрования, Алгоритма идентификации и срока действия ключа.

Индекс параметров защиты (SPI) и адрес получателя определяют уникальную конфигурацию защиты. Для однозначного определения туннеля необходимы эти два параметра. Кроме того, можно задать другие параметры, например алгоритм шифрования, алгоритм идентификации, ключи и время жизни, либо использовать для них значения по умолчанию.

Выбор между использованием статических туннелей фирмы и туннелей IKE зависит от возможностей поддержки туннелей на удаленном компьютере и от требуемого типа управления ключами. Туннели IKE более предпочтительны, так как обеспечивают защищенное согласование и обновление ключей стандартным способом. Кроме того, в них предусмотрена поддержка заголовков ESP и AH IETF и защита от повторной передачи пакетов. Кроме того, для поддержки цифровых сертификатов может быть настроен режим подписи.

Если удаленная система использует алгоритм, требующий создания туннелей вручную, следует использовать собственные туннели. Создание туннелей вручную обеспечивает возможность взаимодействия большого числа хостов. Статические ключи, изменение и обновление которых затруднено, обеспечивают меньшую защиту. Туннели, созданные вручную, можно использовать при взаимодействии хоста с данной операционной системой и любого другого компьютера, на котором применяется защита IP и установлен набор общих алгоритмов шифрования и идентификации. Большинство фирм поставляют Keyed MD5 с DES или HMAC MD5 с DES. Эти системы совместимы с большей частью реализаций Системы защиты IP.

Действия по установке туннелей зависят от того, какой из хостов настраивается - первый или второй. Если вы настраиваете второй хост, то его параметры должны соответствовать параметрам первого хоста. Во время установки первого хоста можно задать автоматическую генерацию ключей и использование алгоритмов по умолчанию. При установке второго хоста следует по возможности импортировать информацию о туннеле с удаленной системы.

Другим важным фактором является наличие или отсутствие брандмауэра между локальной и удаленной системами. Если есть брандмауэр, конфигурация должна включать информацию о нем.

При применении системы защиты IP с операционной системой зачастую невозможно идентифицировать удаленные системы, инициирующие с сервером сеансы IKE, по IP-адресу. Такая ситуация может возникнуть в локальной сети (LAN), например, при подключении к серверу с шифрованием данных с помощью системы защиты IP. Другим примером может послужить подключение клиента к серверу по коммутируемой линии, при котором в качестве удаленного ИД применяется полное имя домена (FQDN) или адрес электронной почты (user@FQDN).

Для принятия стратегического решения на основе явной информации об удаленной системе следует применять агрессивный режим. В этом случае первое сообщение согласования содержит идентификационную информацию, которая может быть проверена по базе данных стратегии защиты. Таким образом, согласование протокола IKE будет выполняться только для точно идентифицированных удаленных систем.

На уровне 2, при создании конфигурации защиты для шифрования данных потоков TCP или UDP может быть настроен туннель по умолчанию. Таким образом, для запроса, прошедшего идентификацию на уровне 1, на уровне 2 будет применяться туннель, настроенный по умолчанию, если в базе данных явно не указан IP-адрес. Если точная идентификация на основе общего ключа на уровне 1 была завершена успешно, адрес будет связан с туннелем, заданным по умолчанию.

Для того чтобы настроить туннель уровня 2, выберите туннель управления ключами в контейнере туннелей IKE, а затем выберите опцию Задать туннель по умолчанию. Панели настройки совпадают с панелями настройки туннеля управления данными. Однако отличаются типы ИД, а сами поля ИД отключены. Это обусловлено тем, что явные ИД указывать не нужно. Допустимые типы ИД включают: IP v4 или v6 Только адрес, IP v4 или v6 Только маска подсети и IP v4 или v6 Адрес или маска подсети. В остальных полях укажите такие же значения, что и для туннеля управления данными, и нажмите кнопку OK. Для каждого туннеля управления ключами по умолчанию может быть задан только один туннель.